1. 프로토타이핑의 장점

- 잘못된 요구사항을 사전에 도출하여 향후 발생될 자원의 낭비를 제거

- 분석가의 가정을 파악하고 잘못된 경우 유용한 피드백 제공

- 사용자 인터페이스의 동적인 행위 용이성 제공

- 단점

- 사용자 관심이 프로토타입의 디자인이나 품질 문제로 집중

2. 소프트웨어 설계는 요구분석 명세서와 설계 원리, 제약 조건에 따라 상위 설계와 하위 설계로 나뉠 때 상위에 설계에 해당되는 것

- 사용자 인터페이스 설계

- 아키텍처 설계

- 하위 설계

- 모듈 설계

3. 소프트웨어 품질 목표 중 할당된 시간에 한정된 자원으로 얼마나 빨리 처리하는가를 의미하는 것은?

- Effeciency : 효율성 : 쓸데없이 자원을 낭비하지마!

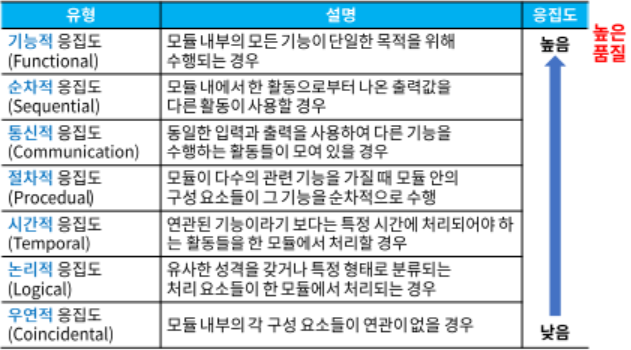

4. 응집도의 종류 중 모듈 내에서 한 활동으로부터 나온 출력 값을 다른 활동이 사용할 경우에 해당하는 것은?

- 순차적응집도

- 암기

- 기능은 순차적으로 통신해야, 절차적 시간이 논리적이 되고 우연이 낮음

- 기능은 순차적으로 통신해야, 절차적 시간이 논리적이 되고 우연이 낮음

5. 모듈 간의 인터페이스로 전달되는 파리미터를 통해서만 모듈 간의 상호 작용이 일어나는 경우에 해당하는 결합도는?

- 자료 결합 : 매개변수나 인수로 데이터를 넘겨주고 처리 결과를 반환

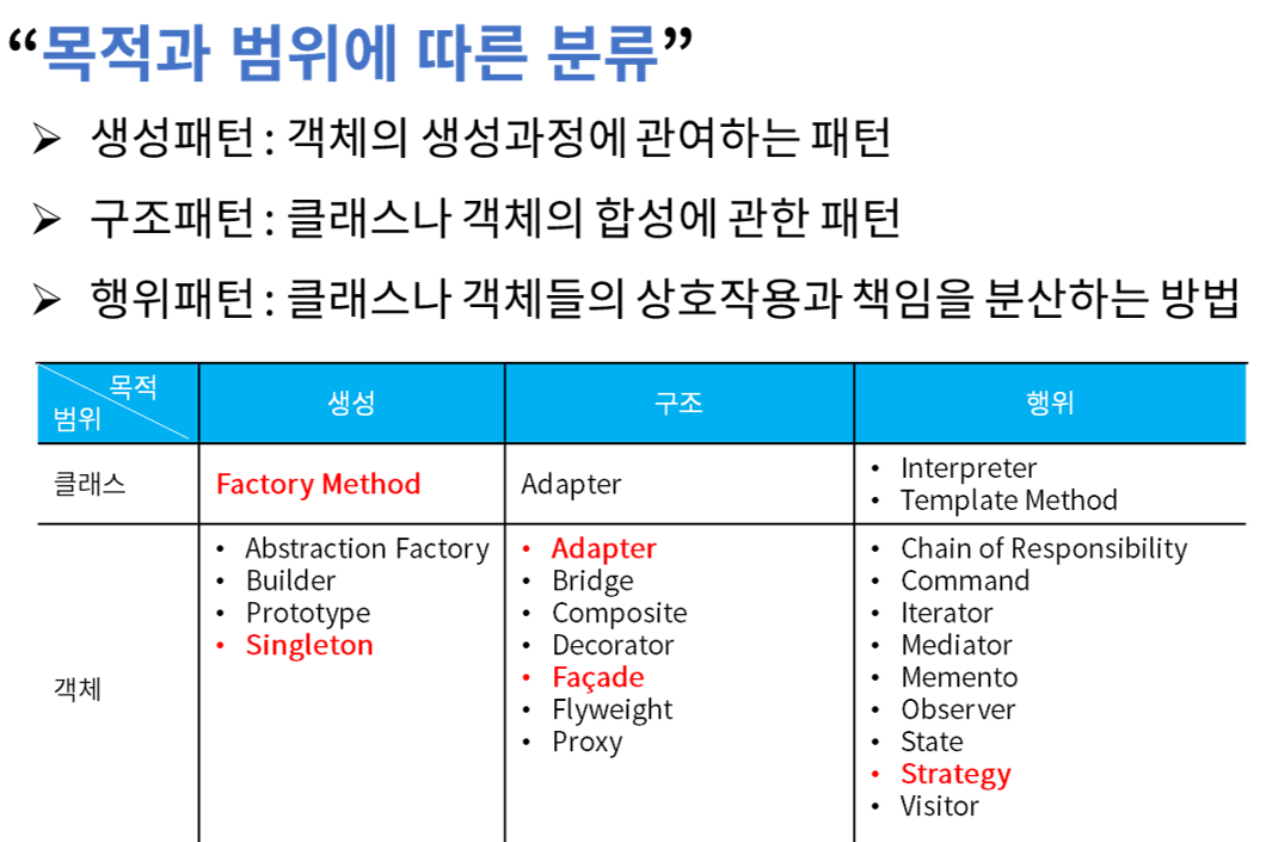

6. 디자인 패턴

- 구조 패턴

- Adapter

- 생성 패턴 - factory method - singleton - builder

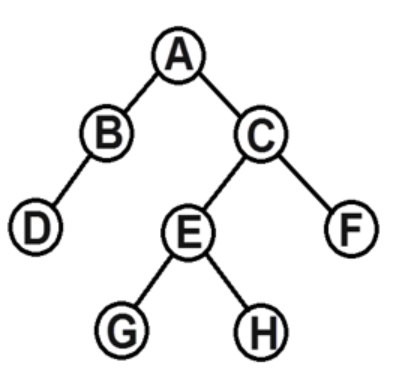

7. 트리의 Degree와 터미널 노드

- 트리의 Degree : 가장 차수가 많은 노드의 Degree

- 2

- 터미널 노드 : 자식이 하나도 없는 노드

- 4

8. 데이터베이스에 입력, 갱신, 삭제 등의 데이터 조작과 관련된 이벤트가 발생했을 때 수행되는 절차형 프로시저는?

- 트리거

- 절차형 SQL

- 사용자 정의함수

- 연산 처리 결과를 단일값으로 변한

- 호출을 통해 실행

- 이벤트

- 특정 시간에 특정한 쿼리, 프로시저, 함수 등을 실행

- 프로시저

- 특정 작업을 수행하는 PL/SQL BLOCK

- 사용자 정의함수

9. 단위 모듈 테스트에 대한 설명

- 단위 모듈에 대한 코드이므로 시스템 수준의 오류를 찾아내기는 어렵다

- 테스트 케이스를 활용하여 수행할 수 있다

- 모듈 통합 이후에는 찾기 어려운 에러들을 간단히 찾을 수 있도록 해준다

- 화이트 테스트 기법이 기본적으로 사용됨

- 블랙박스 아님

10. 빌드 자동화 도구에 대한 설명

- 빌드 자동화 도구

- Ant, Maven, Gradle, Jenkins

- 빌드 자동화 도구는 지속적인 통합 개발 환경에서 유용하게 활용 된다

- Jenkins는 SVN, Git 등 대부분의 형상 관리 도구와 연동이 가능하다

- Gradle은 Groovy를 기반으로 한 오픈 소스 형태의 자동화 도구로, 안드로이드 앱 개발 환경에서 사용한다

- 오픈소스형태는 아님

11. 하향식 통합 검사에 대한 설명

- 시스템 구조의 위층에 있는 모듈로부터 아래층의 모듈로 내려오면서 통합한다

- 테스트 케이스 입출력을 조정하기 위한 스텁 프로그램을 추가로 작성한다

- 상위 모듈에서는 테스트 케이스를 사용하기 어렵다

- 테스트 초기에도 시스템의 구조를 사용자에게 보여줄 수 있다.

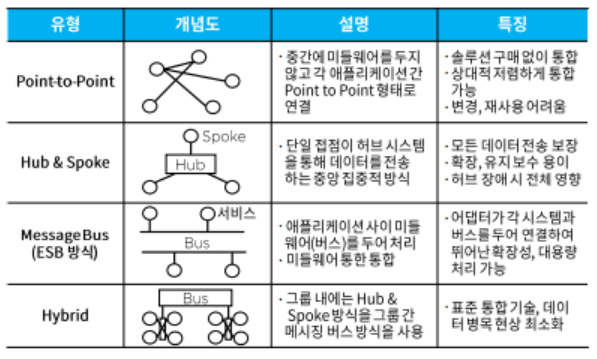

12. EAI의 구축 유형

- 그룹 내에는 Hub&Spoke 방식을 그룹 간은 메시징 버스 방식을 사용하는 것은 Hybrid 유형

13. 인터페이스 보안 기능 적용에 대한 설명

- 인터페이스 보안 기능은 먼저 인터페이스 기능 및 보안 취약점을 확인한 후 이를 기반으로 적용한다.

- 네트워크 구간에 보안 기능 적용 시 중간자에 의한 데이터 탈취 및 위조와 변조를 막기 위해 네트워크 트패픽에 암호화를 수행한다.

- 데이터베이스에 보안 기능 적용 시 데이터베이스의 접근 권한 및 데이터베이스 동작 객체의 보안 취약점을 보완하는 기능으로 적용한다.

- 애플리케이션 영역의 보안은 애플리케이션 코드 상 보안 취약점을 보완한다.

14. DML 구문종류

- INSERT

- DELETE

- UPDATE

- SELECT

- create는 없음

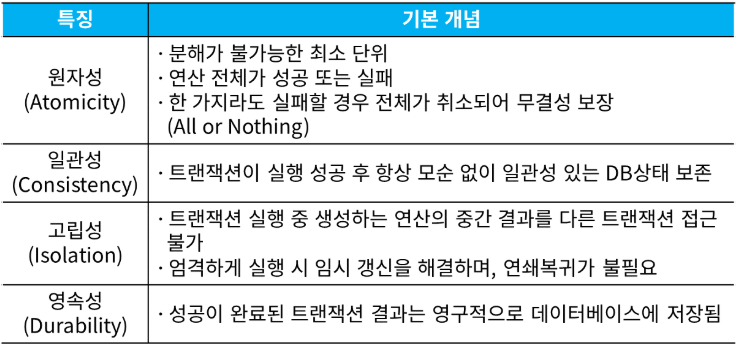

15. 트랜잭션의 특징

16. 뷰에 대한 설명

- 뷰는 독자적인 인덱스를 가질 수 없다

- 뷰는 논리적 독립성을 제공한다

- 뷰로 구성된 내용에 삽입, 갱신, 삭제 연산은 제약이 따른다

- 뷰는 별도의 저장공간이 없는 가상 테이블로 뷰가 정의된 기본 테이블이 삭제되면 뷰는 자동적으로 삭제된다

17. 릴레이션에서 튜플의 수량과 관련된 것

- Cardinality

- 관계 데이터 모델 기본 용어

- Relation 릴레이션

- 하나의 개체에 관한 데이터를 2차원 테이블 구조로 저장한 것

- 파일 관리 시스템 관점에서 파일에 대응

- Attribute 속성

- 릴레이션의 열

- 파일 관리 시스템 관점에서 필드에 대응

- Tuple 튜플

- 릴레이션의 행

- 파일 관리 시스템 관점에서 레코드에 대응

- Domain 도메인

- 하나의 속성이 가질 수 있는 모든 값의 집합

- 속성 값을 입력 및 수정 할 때 적합성 판단의 기준이 됨

- 일반적으로 속성의 특성을 고려한 데이터 타입으로 정의

- Null 널

- 속성 값을 아직 모르거나 해당되는 값이 없음을 표현

- Degree 차수

- 하나의 릴레이션에서 속성의 전체 개수

- Cardinality 카디널리티

- 하나의 릴레이션에서 튜플의 전체 개수

- Relation 릴레이션

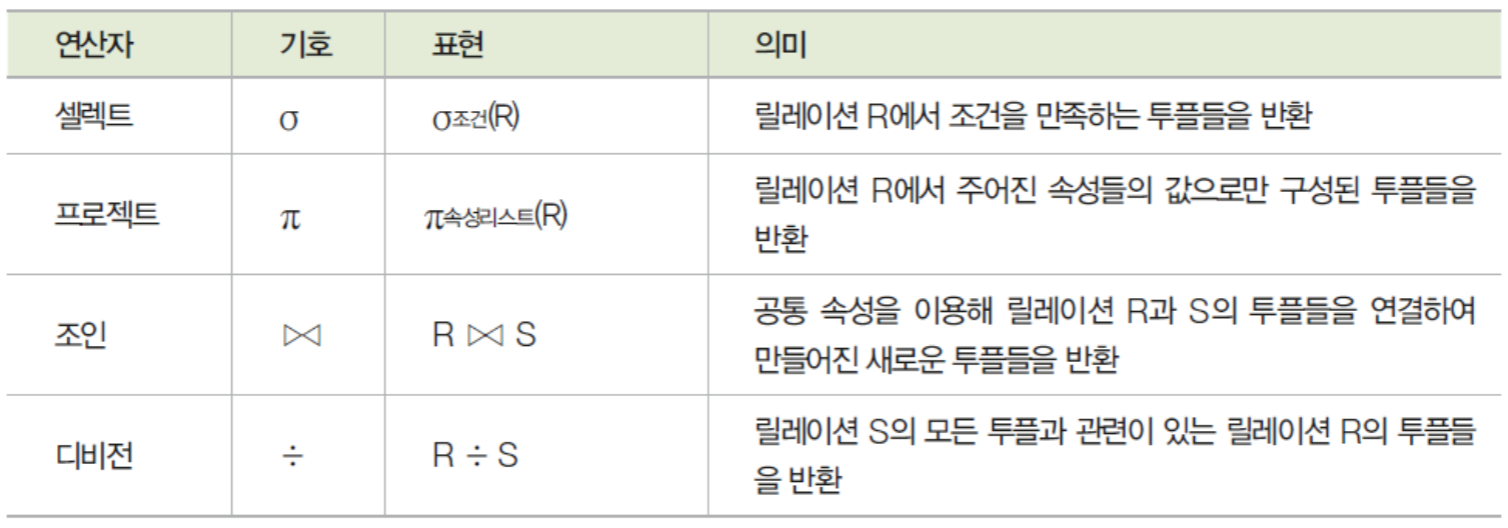

18. 관계대수 중 순수 관계연산자

19. 정규화 과정중 1NF -> 2NF가 되기 위한 조건

- 1NF를 만족하고 키가 아닌 모든 속성이 기본키에 완전 함수적 종속되어야 한다

20. 한 릴레이션 내의 속성들의 집합으로 구성된 키로서, 릴레이션을 구성하는 모든 튜플에 대한 유일성은 만족시키지만 최소성은 만족시키지 못하는 것은

- 슈퍼키

21. 논리 데이터 모델을 물리 데이터 모델로 변환하는 설명

- 엔티티 -> 테이블

- 속성 -> 칼럼

- UID -> Primary Key

- 관계 -> 외래키

22. 데이터 전환 검증에 사용되는 검증 방법

- 로그 검증

- 기본 항목 검증

- 응용 프로그램 검증

- 값 검증

23. 프레임워크 특성

- 재사용성

- 확장성

- 모듈화

- 제어의 역흐름

- 캡슐화를 통해 모듈화를 강화시킬 수 있지만 특성은 아님

24. 전위식 -> 후위식

- / * A - B C D E

- 답

- A B C - * D / E +

25. 객체지향 개념에서 이미 정의도어 있는 상위 클래스의 메소드를 비롯한 모든 속성을 하위 클래스가 물려 받는 것을 무엇이라고 하는가?

-

Inheritance : 상속성

-

Encapsulation : 캡슐화 : 데이터와 함수를 하나로 묶는것, 재사용을 위해

-

Abstraction : 추상화 : 공통 성질을 추출하여 슈퍼클래스를 설정하는 것

26. c언어 서식 문자열

- 진수 입출력 지정

- %d 10진수

- %o 8진수

- %x 1진수

- 소수점

- %f

- 지수

- %e

27. 3개의 페이지 프레임을 가진 기억장치에서 페이지 요청을 다음과 같이 (2, 3, 2, 1, 5, 2, 4, 5, 3, 2, 5, 2) 페이지 번호 순으로 요청했을 때 교체 알고리즘으로 FIFO 방법을 사용한다면 몇 번의 페이지 부재가 발생하는가?

- FIFO : 가장 먼저 들어와서 가장 오래 있었던 페이지 교채

- 3개의 페이지 프레임

- 해설

- 3개의 프레임에 (2, 3, 2) 들어가면서 결함 3회

- 1이 오면서 처음 2가 나가면서 결함 총4회 (3, 2, 1)

- 5가 오면서 처음 3이 나가면서 결합 총 5회 (2, 1, 5)

- 2가 들어오면서 그대로

- 4가 들어오면서 처음 2가 나가면서 결함 총 6회 (1, 5, 4)

- 5가 들어오면서 그대로

- 3이 들어오면서 처음 1이 나가면서 결함 총 7회 (5, 4, 3)

- 2가 들어오면서 처음 5가 나가면서 결함 총 8회 (4, 3, 2)

- 5가 들어오면서 처음 4가 나가면서 결함 총 9회 (3, 2, 5)

- 2가 들어오면서 대로

- 답

- 9회

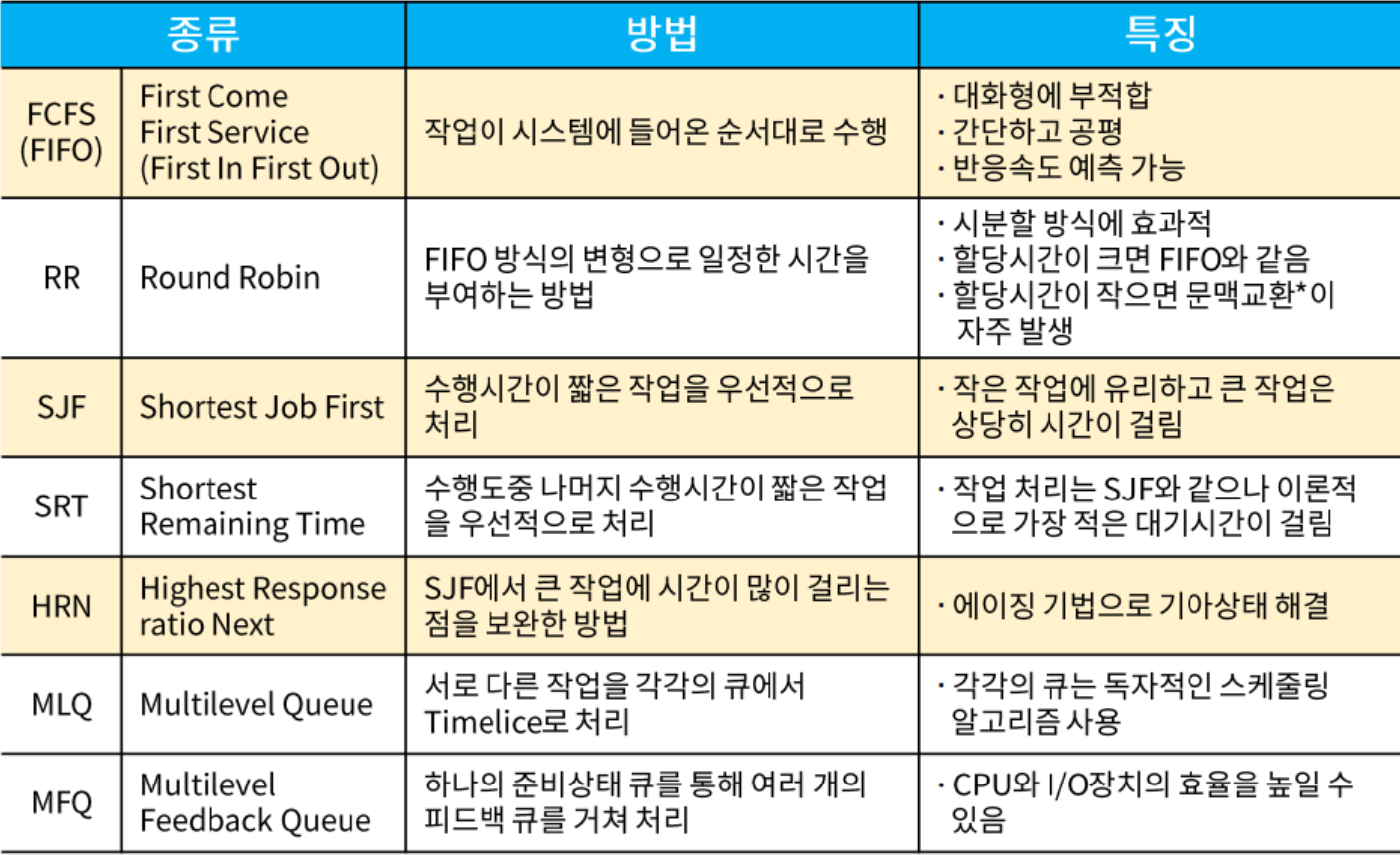

28. 비선점 스케쥴링에 해당하지 않는 것

- 이미 할당된 CPU를 다른 프로세스가 강제로 빼앗아 사용할 수 없는 스케쥴링 기법

- FIFO

- SJF

- HRN

- Priority

- 기한부

29. 두 개의 LAN이 데이터 링크 계층에 서로 결합되어 있는 경우 이들을 연결하는 장비는?

- 브리지

- 물리계층

- 허브

- 네트워크계층

- 라우터

- 전송계층 - 게이트웨이

30. TCP/IP에서 사용되는 논리주소를 물리주소로 변환시켜 주는 프로토콜은?

- ARP

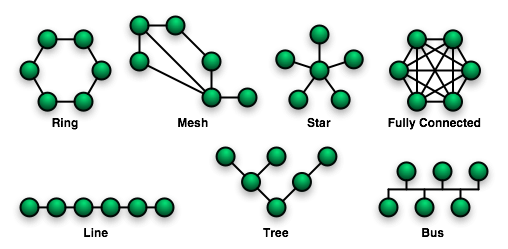

31. 네트워크 토폴리지

32. 보안 요소 중 시스템의 정보는 오직 인가된 사용자만 수정할 수 있는 것은?

- 무결성

33. Secure SDLC의 구현 단계에 대한 설명

- 보안 요구사항들을 구현하는 단계

- 설계 단계에서 작성한 보안 설계서에 따라 소프트웨어를 구현

- 지속적인 점검 및 진단작업으로 코드의 안정성을 확보

- 동적 분석도구의 사용 또는 모의 침투테스트를 통해 보안 위협들의 해결 여부를 검증하는 것은 테스트 단계에 해당

34. SW개발 보안 설계에서 입력데이터 검증 및 표현의 보안 약점에 해당

- SQL 삽입

- XSS

35. 공개키 암호화에 대한 설명

- 암호화키는 사용자에게 공개하고 복호화키는 비밀리에 관리

- 대표적 알고리즘 RSA, DSA

- 알고리즘이 복잡하고 파일의 크기가 비교적 크다

- 속도가 느리다

36. 패킷의 크기가 커서 여러 개로 분할되어 전송될 때 분할 순서를 알 수 있도록 Fragment Offset 값을 함께 전송하는데 이 Offset 값을 변경하여 수신 측에서 패킷을 재조립할 때 오류로 인한 과부하를 발생시켜 시스템이 다운되게 하는 공격법은?

- TearDrop

37. 방화벽만으로는 내부 사용자의 불법적인 행동과 외부 해킹에 완벽하게 대처할 수 없다. 문제가 발생한 경우 모든 내외부 정보의 흐름을 실시간으로 차단하기 위해 해커 침입 패턴에 대한 추적과 유해정보감시와 관련된 보안솔루션은?

- IDS; 침입 탐지 시스템

- 보안솔루션종류