물리데이터베이스

1. 스토리지

-

스토리지는 단일 디스크로 처리할 수 없는 대용량의 데이터를 저장하기 위해 서버와 저장장치를 연결하는 기술

-

스토리지 종류

- DAS(Direct Attached Storage)

- NAS(Network Attached Storage)

- SAN(Storage Area Network)

2. 분산 데이터베이스

- 논리적으로 같은 시스템에 속하지만, 컴퓨터 네트워크를 통해 물리적으로 분산되어 있는 데이터베이스

- 분산 데이터베이스의 4가지 투명성

- 위치투명성

- 중복투명성

- 병행투명성

- 장애투명성

- 분산 데이터베이스 설계 방법

- 테이블 위치 분산

- 분할

- 할당

3. 데이터베이스 이중화 구성

- 시스템 오류로 인한 데이터베이스 서비스 중단이나 물리적 손상 발생 시 이를 복구하기 위해 동일한 데이터베이스를 복제하여 관리

- 데이터 이중화의 분류

- Eager 기법

- Lazy 기법

- 데이터 이중화의 구성 방법

- Active-Active

- Active-Standby

4. 데이터베이스 암호화

- 데이터베이스 암호화 알고리즘은 크게 대칭 키, 해시, 비대칭 키 알고리즘이 사용됨

- 대칭 키 암호 알고리즘

- DES

- ARIA 128/192/256

- SEED

- 해시 알고리즘

- SHA 256/384/512

- HAS-160

- 비대칭 키 암호 알고리즘

- RSA

- ECDSA

- 대칭 키 암호 알고리즘

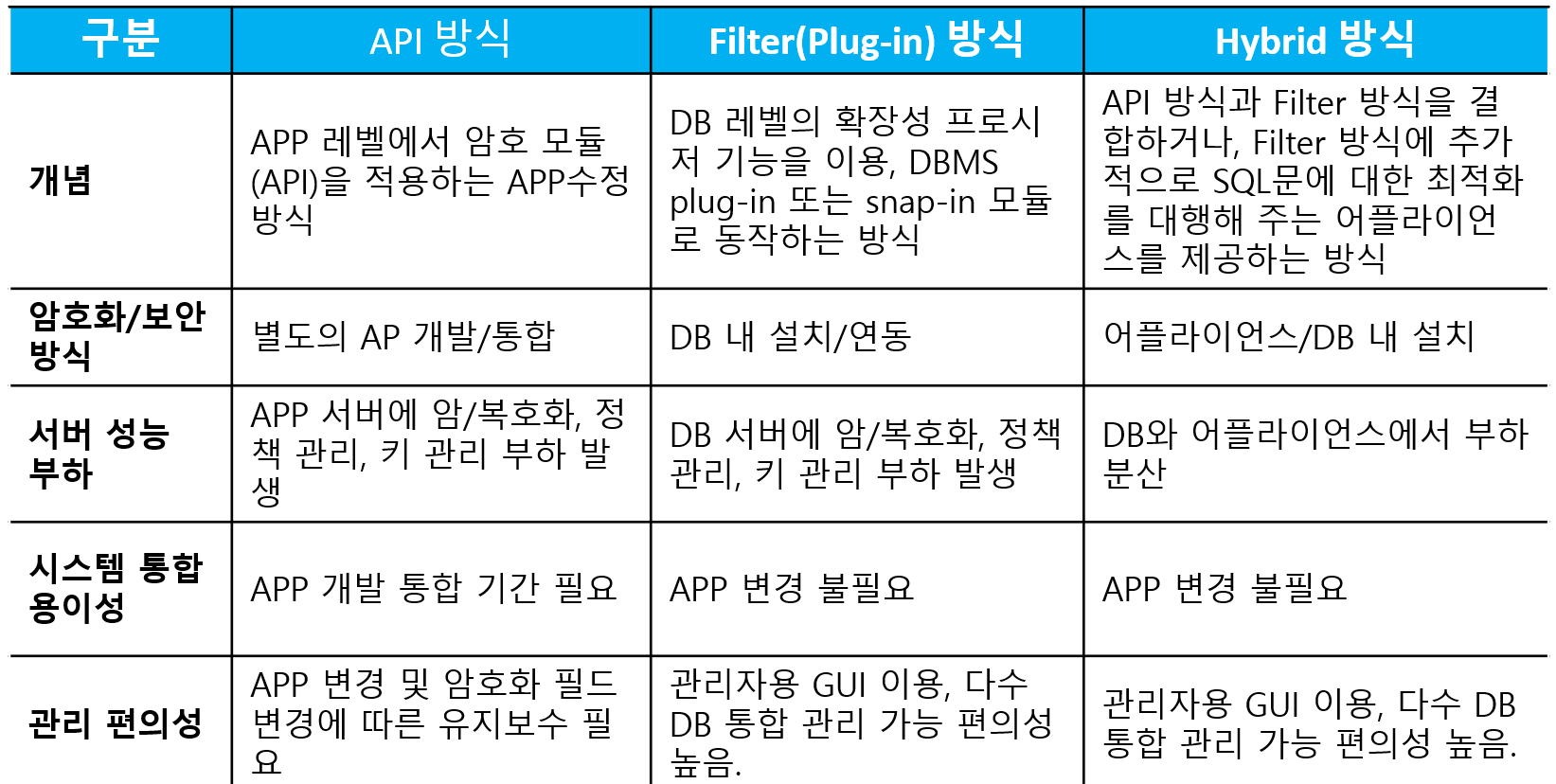

- 데이터베이스 암호화 기법

- API 방식

- Plug-in 방식

- Hybrid 방식

5. 접근통제

- 데이터베이스에 대한 사용자들의 접근을 통제함으로써 데이터를 보호하는 방법

- 접근통제의 3요소

- 접근통제 정책

- 접근통제 메커니즘

- 접근통제 보안모델